|

4000156919 |

來源:巨靈鳥軟件 作者:進銷存軟件 發布:2014/10/15 瀏覽次數:6556

六、消除默認安裝目錄風險

Windows NT/2000默認安裝路徑是在系統主分區的\WINNT目錄下,在安裝時可以修改它的安裝路徑,如C:\WINNT可以改為C:\WINDOW或D:\WINNT等;改變默認安裝目錄對合法用戶不會造成任何影響,但對于那些企圖通過類似WEB服務器的漏洞或者缺陷來遠程訪問文件的攻擊者來說就大大地增加了難度。

七、取消默認系統帳號風險

對于在Windows NT/2000默認系統帳號,如administrator,guest等都必須改名,對于其它一些帳號,比如IUSR_機器名是在安裝IIS后產生的,對其也必須改名。因為改變Administrator帳戶的名字,可以防止黑客對缺省命名的帳戶進行攻擊,這個措施可以解決一系列的安全漏洞,一旦帳號被他人竊取或攻破,整個網絡系統便無任何安全性可言了。

所以應為系統管理員和備份操作員創建特殊帳戶,系統管理員在進行特殊任務時必須用這個特殊帳戶注冊,然后注銷。所有具有Administrator和備份特權的帳戶絕對不能瀏覽Web。所有的帳戶只能具有User或者PowerUser組的權限,對于Guest帳戶,默認是無口令的,所以最好能停止使用Guest帳戶。

注:停用Guest帳戶,可能會給win9x用戶通過網上鄰居訪問服務器帶來“無權限訪問”的錯誤。解決方法是在服務器中添加win9x機器上的用戶名或者啟用guest帳號。

八、刪除默認共享風險

Windows NT/2000出于管理的目的自動地建立了一些默認共享,包括C$,D$磁盤共享以及ADMIN$目錄共享等。盡管它們僅僅是針對管理而配置的,但仍成為一個沒必要的風險,成為攻擊者的目標。

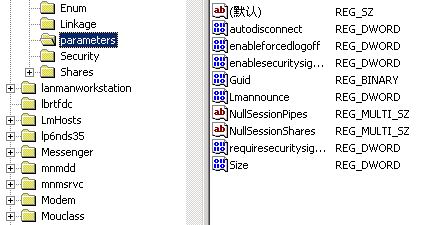

我們打開注冊表(見第二章第一節第二知識點圖示,以下同)。 在主鍵HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanmanServer\Parameters目錄下,創建一個叫AutoShareServer的鍵值,類型為DWORD(雙字節)并且值為0,來禁止這些共享;再創建一個鍵值名為AutoShareWks的雙字節值,修改鍵值為0。

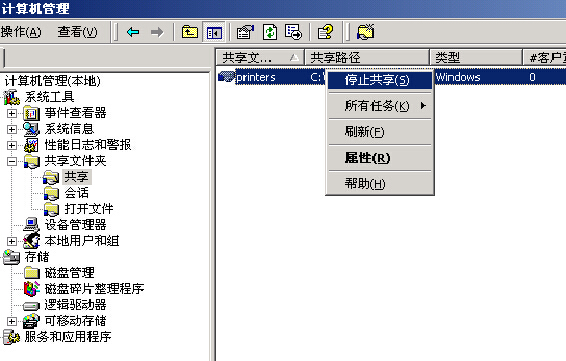

最后,請重新啟動計算機生效。 同樣可以通過控制面板里面的管理工具來暫時取消共享。選擇“計算機管理”程序,選擇“共享文件夾”,在相應的共享文件夾上按右鍵,選擇“停止”共享即可。不過在系統重新啟動后,IPC$ 和printer$會再次共享。

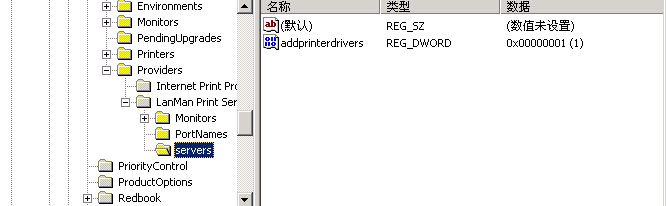

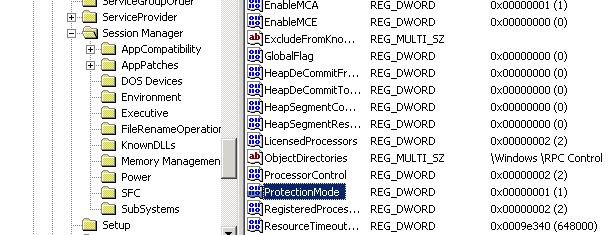

Windows NT/2000的打印機驅動是以完全控制權限運行在操作系統級別。缺省情況下,任何人都可以在Windows NT/2000中安裝打印機驅動,這種默認權限使系統很易遭受木馬攻擊。攻擊者可以建立假的打印機驅動而實際上進行了其它的活動,例如,開啟后門等。 因此,要嚴格限制用戶擁有安裝的權限,只允許管理員組和打印機操作員可以安裝打印驅動,具體可以打開注冊表,在主鍵HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Print\Providers\LanMan Print Services中增加類型為DWORD(雙字節)的AddPrintDrivers項,并設置其值為1。 最后,請重新啟動計算機生效。 我們應該嚴格限制打印機、串口等共享對象,使其只能被管理員使用,由于這種限制可以影響許多程序,比如在一局域網中的服務器上的共享打印機,設置了權限控制后,一般用戶就無法進行網絡打印了。所以在應用這種限制時要考慮是否該服務器對外提供了這些服務。如果沒有提供可以使用下面的方法來進行權限設置:請首先打開注冊表。然后在主鍵 HKEY_LOCAL_MACHINE\System\currentControlSet\Control\Session Manager中增加(或者修改)一個類型為DWORD(雙字節)的名稱為ProtectionMode的項,并將其值設成1。

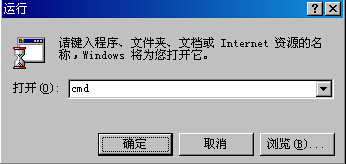

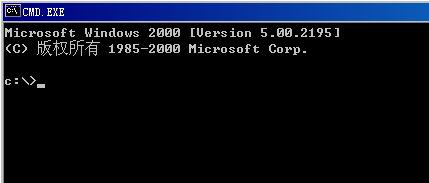

最后,請重新啟動計算機生效。 第一種方法是查看系統注冊表。先打開注冊表。進入注冊表后,可以通過查看以下主鍵: HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run或RunServers HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run或RunServers 下面是否有類似Netspy.exe,空格.exe等可疑文件名,并手動刪除鍵值和相應的程序。 第二種方法使用一些第三方軟件,比如The Cleaner,它可以在http://antivirus.pchome.net/cleaner/7066.html下載到。 十二、加強對域和帳號數據庫的管理 所謂“域”是指網絡服務器和其他計算機的邏輯分組,凡是在共享域范圍內的用戶都使用公共的安全機制和用戶帳號信息。每個用戶有一個帳號,每次登錄的是整個域,而不是某一個服務器。即使在物理上相隔較遠,但在邏輯上可以在一個域上,這樣便于管理。在網絡環境下,使用域的管理就顯得更為有效;在使用”域”的劃分時,我們應該注意到“域”是建立在一個子網范圍內,其根本基礎是相互之間的信任度很高。 這里我們應該注意到在Windows NT/2000中,關于域的所用安全機制信息或用戶帳號信息都存放在帳號數據庫中(稱為安全帳號管理器(SAM)數據庫)。安全帳號管理器(SAM)數據庫在磁盤上的具體位置就保存在系統安裝目錄下的system32\config\中的SAM文件,在這個目錄下還包括一個SECURITY文件,也是安全數據庫的內容。安全帳號管理器(SAM)數據庫中包含所有組、帳戶的信息,包括密碼HASH結果、帳戶的SID等。所以在對Windows NT/2000進行維護時應該特別小心安全帳號管理器(SAM)數據庫的完整性,嚴格限制Administrator組和備份組帳戶的成員資格。加強對這些帳戶的跟蹤,尤其是Administrator帳戶的登錄(Logon)失敗和注銷(Logoff)失敗。對SAM進行的任何權限改變和對其本身的修改都要進行審計,切記要改變缺省權限設置來預防這個漏洞,一般來講只有管理員才允許具有對以上兩個文件的編輯權限。 下面的過程演示了怎么樣啟用SAM訪問審核。 首先啟動一個cmd命令窗口,在“開始”“運行”輸入: 會出來一個黑底的命令窗口。

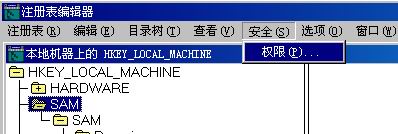

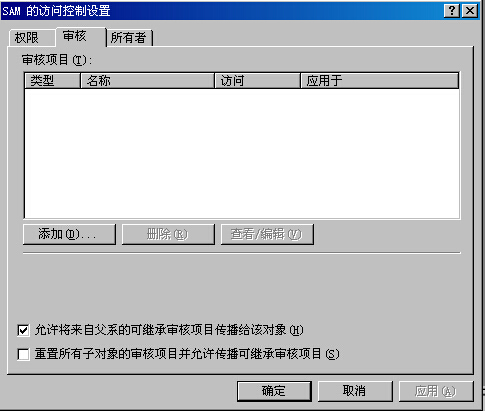

以下命令均是在該窗口中進行操作 確認啟動schedule,如未啟動,使用以下命令啟動該服務 net start schedule 2.使用At 命令添加任務: at <時間> /interactive “regedt32.exe” 比如當前時間16:49,那么我們可以設置程序在16:51分啟動: at 14:51 /interactive “regedt32.exe” 3. 那么到14:51分,Regedt32.exe會以系統帳號啟動。 4. 選擇 HKEY_LOCAL_MACHINE 窗口; 5. 選擇 SAM 并從“安全“菜單選擇“權限“,如下圖; 再選擇”高級”出來窗口如圖示:

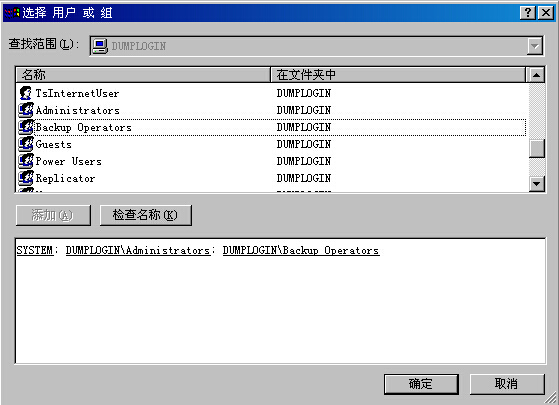

6. 單擊“添加“,然后“顯示用戶“; 7. 添加如下帳號: SYSTEM Domain Admins Administrator Backup Operators

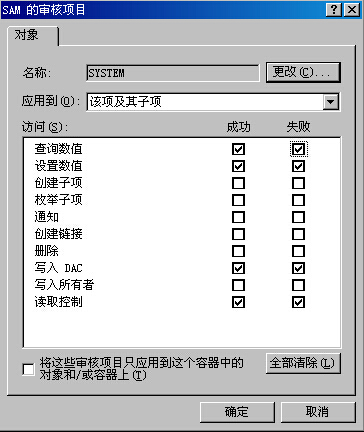

隨著操作系統版本不一樣,可能用戶組名、帳號服務器上并不存在。 其他擁有以下權限的帳號: Take ownership of files or other objects(取得文件或其他對象的所有權) Back up files and directories(備份文件和目錄) Manage auditing and security log(管理審核和安全日志) Restore files and directories(還原文件和目錄) Add workstations to domain(域中添加工作站) Replace a process level token(替換進程級記號) 單擊“確定“; 為下面設置“成功“和“失敗“的審核: Query Value(查詢數值) Set Value(設置數值) Write DAC(寫入DAC) Read Control(讀取控制)

單擊”確定“。單擊“是“。 停止schedule服務,在”開始” “運行”里輸入:

來源:巨靈鳥 歡迎分享本文

上一個文章:技術一旦被用來作惡,究竟會有多可怕(一)

下一個文章:Windows操作系統安全如何防范(一)